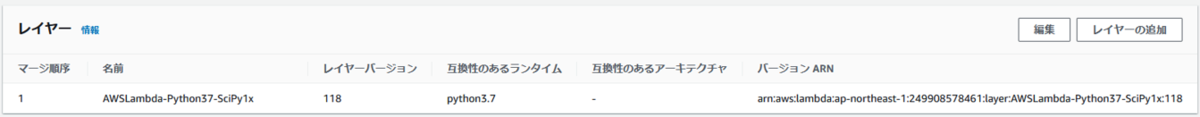

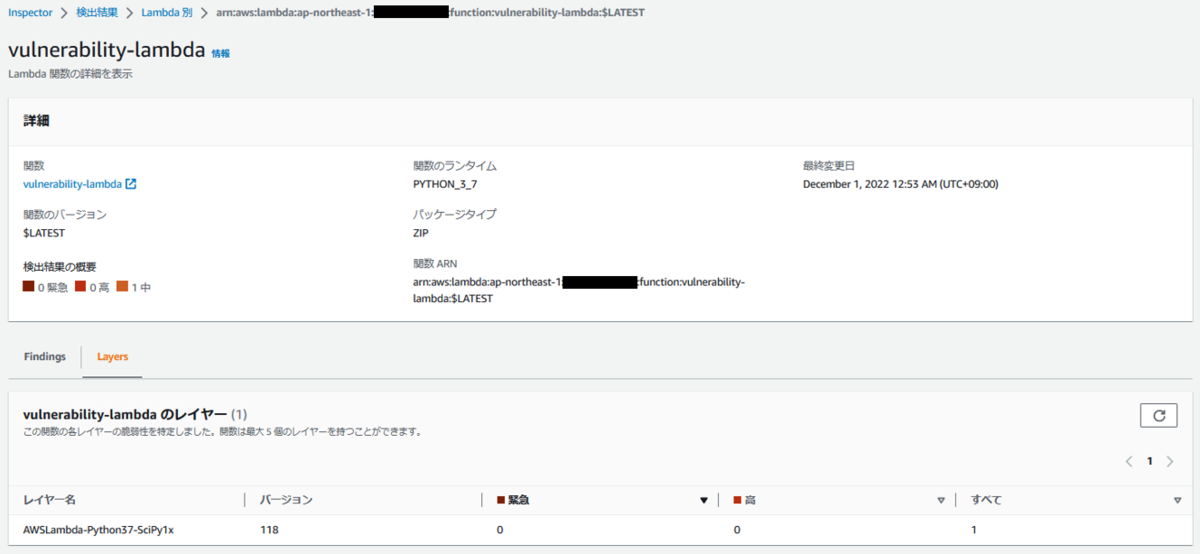

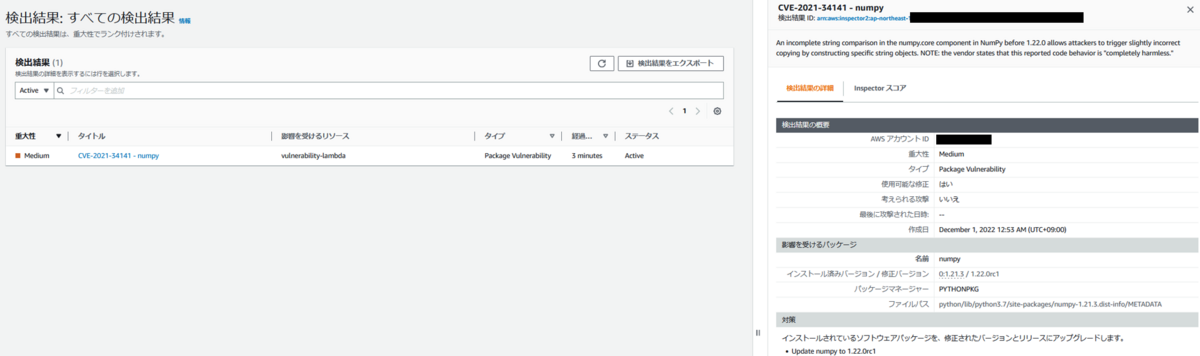

Amazon InspectorがAWS Lambdaの脆弱性スキャンに対応したようなので、検証してみました。 Amazon Inspectorは脆弱性を管理するためのサービスで、Amazon EC2やAmazon ECRのコンテナイメージに、脆弱性が存在しないかを継続的にスキャンします。 Inspectorの画面です。 以前からInspectorを使用している場合は無効化になっているので、有効化する必要があります。 アカウント管理から、「有効化」→「Lambda標準スキャン」を押下します。 有効化されました。 Organizationを使っていれば、Inspector委任管理者アカウントから全アカウントまとめて有効化できます。 適当なLambda関数を作成します。 AWSから提供されている、「arn:aws:lambda:ap-northeast-1:249908578461:layer:AWSLambda-Python37-SciPy1x:118」レイヤーを追加してみました。 しばらくすると検知されました。 Lambda別画面で検出結果が見れます。 こちらは、全ての検出結果画面です。 簡単にLambdaの脆弱性スキャンを行うことができました。

アップデート概要

今回新たに、AWS Lambda関数とAWS Lambda Layersの脆弱性スキャンに対応しました。

スキャン対象は、Java、NodeJS、および Pythonで記述された関数とレイヤーです。

スキャンタイミングは、Lambdaのデプロイ時、Lambdaの更新時、新しい脆弱性 ( CVE ) の公開時です。検証

事前準備

Lambdaの項目が増えています。

新しいメンバーアカウントを追加したときに、Lambdaスキャンが有効化になるように、「Lambda標準スキャン」にチェックを入れて保存しておきましょう。

検知させてみる

脆弱性のタイトルから、検知の詳細を見ることができます。

まとめ

これまでambdaの脆弱性診断は、サードパーティ製品を使う必要がありましたが、ネイティブ機能で実施できる点はメリットだと思います。